Recibimos una llamada en el despacho de una usuaria que indica haber sido víctima de accesos ilegítimos a su sistema informático.

Es un tipo de llamada que se viene produciendo de manera recurrente y siempre con matices diferentes, que deben ser atendidos y entendidos.

En este caso, la víctima del delito informático cree que alguien accede a su correo electrónico, sospecha que pueden ser compañeros de trabajo.

Nos deposita su teléfono y su ordenador portátil y procedemos a realizar una clonación forense de ambos equipos.

Igualmente solicitamos accesos (previa firma de consentimiento) a sus diferentes redes sociales, correo, apps, … en definitiva, a cualquier medio que pudiera ser objeto de espionaje por un tercero.

Tras tener acceso a todos los medios deseados y poseer una clonación forense de los mismos, se le devuelven estos a la posible víctima (según la casuística, se estudia y recomienda si es precio custodiarlos ante Notario, depositar originales, clones…).

El examen siempre es realizado por perito informático, correctamente homologado, ingeniero superior en informática y colegiado.

Ante la denuncia de un delito informático, el profesional del peritaje lo primero que trata de ver es si el equipo presenta algún “bicho” en su interior.

Es decir, se comprueba exhaustivamente si los equipos poseen o han poseído algún tipo de aplicativo que permita externalizar la información, recabando todo tipo de pruebas en caso afirmativo, para poder realizar un informe completo que facilite la identificación del usuario tras denuncia.

En el caso que nos ocupa, estamos ante unos dispositivos que no han sufrido interceptación alguna, con lo cual pasamos a la segunda fase: investigación de conexiones a aplicaciones alojadas en la nube.

La sorpresa viene cuando se constata que las últimas conexiones a diferentes redes sociales (especialmente a Linkedin) vienen geolocalizadas en Móstoles (Madrid), pero el titular de las direcciones IP parece ser una empresa ubicada en Barcelona.

Certificamos toda la información que se extrae, recordando que en este caso somos peritos de parte y, por lo tanto, en caso de llegar a tribunales, la otra parte intentará hablar de manipulación de prueba, no garantía, imposibilidad de contraste y un largo etcétera.

Es justo en este momento, donde más énfasis se debe realizar a la hora de hacer un peritaje informático.

Se le explica al cliente el procedimiento a seguir y se realizan unas pruebas y certificaciones que garanticen no manipulación de los datos y que posteriormente pueda ser reproducido por un tercero.

No debemos olvidar que la fase de la captura de evidencias es una de las más importantes a la hora de realizar nuestro trabajo dentro de la rama de informática forense.

Continuando con la investigación y una vez recabada toda la información posible (y securizada y garantizada), se constata que todas las conexiones se realizan desde la IP comentada anteriormente, la cual, tras un proceso de análisis informático e investigación, se comprueba que pertenece a una red de locutorios.

Dichos locutorios ofrecen sus servicios a través de una infraestructura técnica-tecnológica de una empresa de Barcelona (mediante una red privada virtual – VPN), con lo cual, ya tenemos explicación a la conexión desde Móstoles (Madrid) y la dirección IP de Barcelona.

Verificamos ubicación y efectivamente constatamos que existe un locutorio en esas inmediaciones y que su proveedor tecnológico es la empresa de Barcelona citada anteriormente.

Nuestra experiencia nos indica que podemos reforzar más la prueba. Es por ello que constatamos que los equipos asignados a la usuaria que viene a nuestro despacho muestran que ha estado trabajando en los momentos de conexión del supuesto tercero, todo ello desde su ordenador portátil (enviando y recibiendo correos) y geolocalizada por su teléfono móvil.

Evidenciamos que las conexiones de sus dispositivos se han producido en Madrid centro, mientras que en el mismo momento se estaban accediendo a sus redes sociales desde una población diferente.

Con nuestro informe, redactamos de manera clara un análisis técnico de la prueba y evidenciamos que la usuaria parece haber sido víctima de un acceso no legítimo que puede haber atentado contra la privacidad de las comunicaciones y el secreto de estas.

Igualmente, la usuaria indica (algo que no podemos certificar) que cree ha podido existir divulgación de información a terceras partes.

Nuestro trabajo finaliza (en su primera fase) en un informe técnicamente detallado y especialmente entendible para personas ajenas a la terminología informática, dejando claro que la usuaria ha podido ser víctima de un delito informático y por ello debe denunciarlo.

De este modo, ganará tiempo, teniendo la garantía de que las evidencias no se degradan o desaparecen con el tiempo y aumentando las posibilidades de que se pueda tramitar más rápidamente su denuncia. Posteriormente las FCSE (Fuerzas y Cuerpos de Seguridad del Estado) deben realizar las investigaciones pertinentes para poder constatar qué usuario pudo acceder en determinado momento a un locutorio concreto y acceder a las redes de la denunciante.

Finalmente, en un caso de este tipo, el trabajo de un perito informático acabará el día que deba explicar todo su análisis en los juzgados que se lo soliciten.

La ratificación es un elemento clave donde debe exponerse claramente la prueba y se debe mostrar que el proceso ha sido llevado a cabo correctamente, para que cualesquiera de las partes puedan constatar fehacientemente (y reproducir) todo lo que se dice en nuestra investigación.

En nuestro caso, contamos con amplia experiencia en ratificación en juzgados de toda España, ofreciendo máxima garantía y aportando las referencias que se estimen oportunas.

Sin duda, la tranquilidad, seguridad y conocimiento son garantía de éxito de cara a un pleito, confía en nosotros.

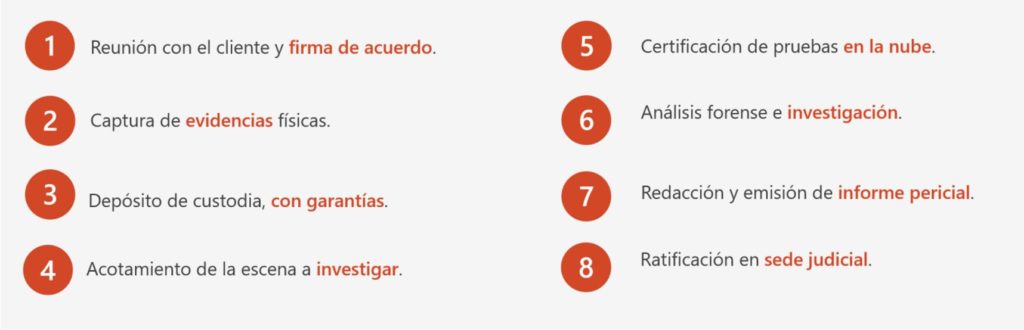

En esta actuación, nuestros pasos como peritos informáticos han sido los siguientes: